Los operadores de malware abusan cada vez más de los anuncios de Google Ads para propagar malware a los usuarios que buscan software popular. Por lo tanto, puede encontrar anuncios maliciosos al buscar Grammarly, MSI Afterburner, Slack, Dashlane, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer, Thunderbird y Brave.

Sobre el problema en detalle contó los especialistas de las empresas Trend Micro y Guardio Labs. Según ellos, los piratas informáticos utilizan cada vez más typosquatting, clonan los sitios web oficiales de los programas y fabricantes anteriores, y luego distribuyen versiones troyanas del software a través de ellos, que finalmente son descargados por los usuarios.

Entre los malvaris entregados de esta manera se encuentran versiones del stileter Raccoon, una versión personalizada del styler Vidar, así como el descargador de malware IcedID. Por ejemplo, más recientemente escribimos sobre una de estas campañas, en la que los atacantes distribuyeron mineros e infostylers RedLine utilizando sitios falsos de la utilidad MSI Afterburner.

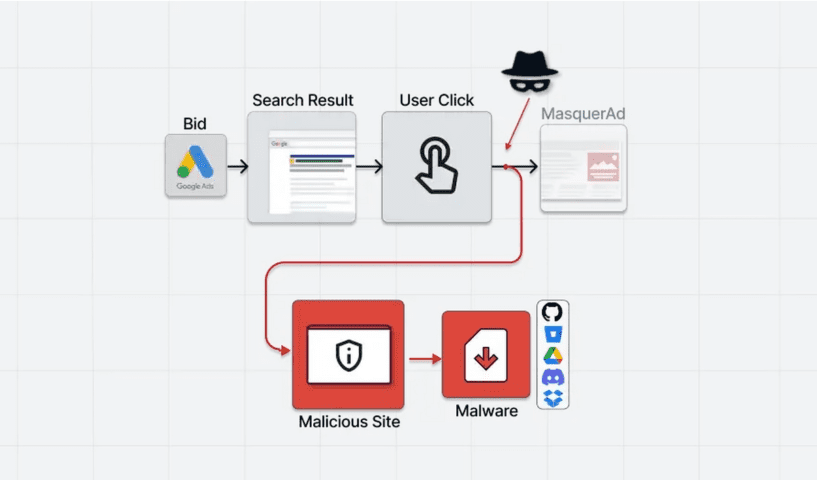

Hasta hace poco, sin embargo, no estaba claro exactamente cómo los usuarios llegan a tales sitios maliciosos. Resultó que todo se trataba del abuso de la publicidad en Google.

Los expertos en tendencias Micro y Guardio Labs dicen que Google, por supuesto, tiene mecanismos de protección para tal caso, pero los atacantes han aprendido a evitarlos. La cuestión es que, si Google detecta que la página de destino detrás del anuncio es maliciosa, la campaña se bloqueará inmediatamente y el anuncio se eliminará. Por lo tanto, los atacantes actúan con cautela: primero, los usuarios que hacen clic en la publicidad son redirigidos a un sitio irrelevante, pero seguro, también preparado por piratas informáticos. Solo a partir de ahí, la víctima ya será redirigida directamente a un recurso malicioso disfrazado como el sitio web oficial de algún software.

En cuanto a las cargas útiles, generalmente están en formatos ZIP o MSI y se descargan de servicios de alojamiento de código y uso compartido de archivos de buena reputación, incluidos GitHub, Dropbox o CDN Discord. Debido a esto, es poco probable que los programas antivirus que se ejecutan en la computadora de la víctima se opongan a tales descargas.

Te puede interesar: Cómo obtener la lista de admin en Windows con Python (femeuro.com)

Los expertos de Guardio Labs dicen que durante una campaña, que observaron en noviembre de este año, los atacantes distribuyeron a los usuarios una versión troyanizada de Grammarly, que contenía el styler Raccoon. Al mismo tiempo, el malware se «empaquetó» con software legítimo, es decir, el usuario recibió el programa que estaba buscando y el malware se instaló «además», automáticamente.

Guardio Labs, que dio a tales ataques el nombre de MasquerAds, atribuye gran parte de esta actividad maliciosa al grupo Vermux, señalando que los hackers «abusan de un gran número de marcas y continúan evolucionando». Según ellos, Vermux ataca principalmente a usuarios en Canadá y Estados Unidos, utilizando sitios falsos para distribuir versiones maliciosas de AnyDesk y MSI Afterburner, infectados con mineros de criptomonedas y el styler Vidar.

Curiosamente, fue esta actividad de los piratas informáticos, que los expertos ahora describieron en detalle, la que recientemente obligó al FBI a publicar una advertencia y recomendación sobre el uso de bloqueadores de anuncios (para no ver anuncios potencialmente peligrosos en los motores de búsqueda).